Avez-vous déjà eu cette étrange sensation que votre smartphone semble capter vos discussions spontanées, comme s’il enregistrait des bribes de conversations personnelles ?

Ce sujet soulève bien des inquiétudes aujourd’hui, oscillant entre rumeurs et faits avérés. On fait le point sur les techniques utilisées pour la surveillance audio, les réels dangers pour votre vie privée, et les solutions concrètes pour sécuriser vos données face aux applications douteuses.

Bon à savoir : vous découvrirez non seulement le fonctionnement de ces technologies, mais aussi des astuces simples pour limiter l’espionnage et éviter les publicités trop ciblées. Vous verrez surtout comment ces dispositifs opèrent au quotidien – parfois de manière plus subtile qu’on ne l’imagine.

Sommaire

L'écoute téléphonique : réalité ou mythe ?

Beaucoup soupçonnent nos appareils d’enregistrer secrètement nos échanges. Mais qu’en est-il vraiment ? Essayons de démêler le vrai du faux. Les smartphones peuvent-ils capturer nos conversations à notre insu ? Et surtout, comment ces systèmes fonctionnent-ils concrètement ?

Prenons quelques exemples concrets. Saviez-vous que certaines applications exploitent vos données audio de manière surprenante ?

- Publicités ciblées : Des algorithmes scrutent parfois le contenu de vos appels téléphoniques pour affiner les annonces. Ces informations servent à créer un profil commercial détaillé.

- Retranscription vocale : Des services comme Google convertissent régulièrement la parole en texte. Ce processus implique logiquement l’enregistrement temporaire de vos échanges.

- Analyse comportementale : Les géants du web collaborent avec des partenaires pour croiser vos conversations téléphoniques avec d’autres données, perfectionnant ainsi leurs modèles prédictifs.

- Progrès technologiques : Chaque appel passé contribue à améliorer les assistants vocaux. Les utilisateurs participent ainsi malgré eux à l’entraînement des intelligences artificielles.

Ces mécanismes soulèvent naturellement des questions sur la confidentialité de nos informations. Comment se protéger efficacement ?

Le marketing ciblé repose effectivement sur une collecte massive de données. Les appareils mobiles enregistrent constamment nos habitudes – recherches web, localisation, et même tonalité des conversations. Ces informations transitent vers des serveurs externes qui établissent un profil détaillé. Résultat : des publicités étonnamment pertinentes, mais une impression troublante de surveillance.

Signalons un point crucial : la loi interdit formellement l’enregistrement téléphonique à des fins publicitaires sans consentement. Cette sensation de « flair » marketing provient souvent du croisement de multiples sources de données.

Les smartphones modernes collectent tellement d’informations que leur recoupement permet parfois des déductions surprenantes – sans besoin d’écoute active permanente.

L'enregistrement téléphonique à des fins publicitaires est strictement interdit sans consentement.

Signes révélateurs d'une surveillance audio

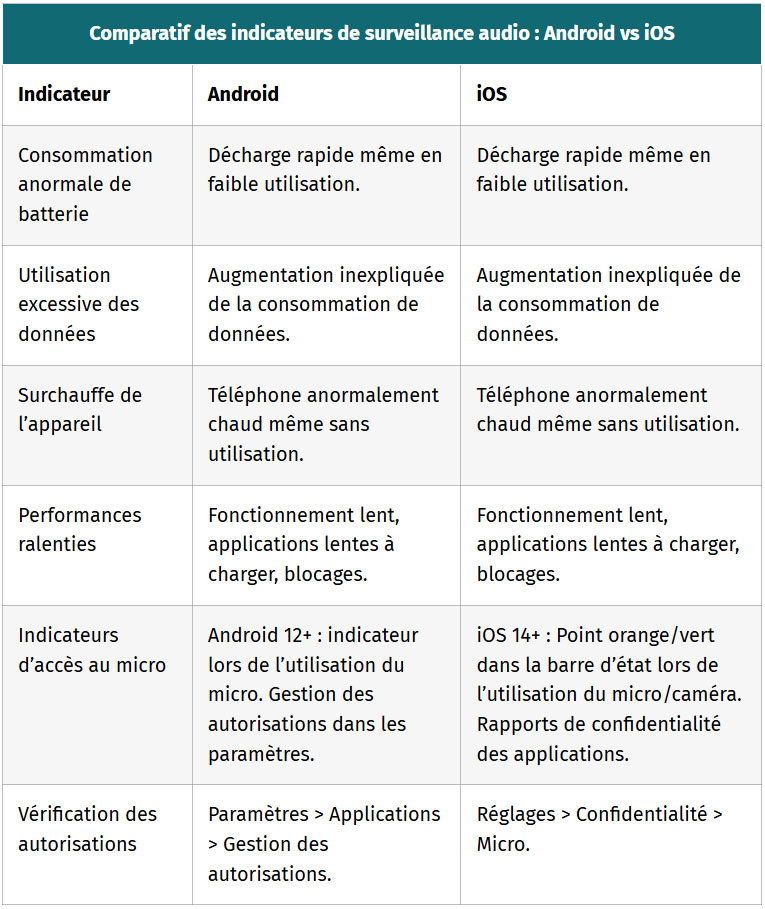

Comment détecter si votre téléphone subit une écoute clandestine ? Certains comportements techniques devraient attirer votre attention. Une batterie qui fond anormalement ou des données mobiles suspectes constituent des indices sérieux. Observons ces phénomènes de plus près.

Voici un comparatif des signaux d’alerte entre Android et iOS pour identifier un appareil compromis :

| Comparatif des indicateurs de surveillance audio : Android vs iOS | ||

|---|---|---|

| Indicateur | Android | iOS |

| Consommation anormale de batterie | Décharge rapide même en faible utilisation. | Décharge rapide même en faible utilisation. |

| Utilisation excessive des données | Augmentation inexpliquée de la consommation de données. | Augmentation inexpliquée de la consommation de données. |

| Surchauffe de l’appareil | Téléphone anormalement chaud même sans utilisation. | Téléphone anormalement chaud même sans utilisation. |

| Performances ralenties | Fonctionnement lent, applications lentes à charger, blocages. | Fonctionnement lent, applications lentes à charger, blocages. |

| Indicateurs d’accès au micro | Android 12+ : indicateur lors de l’utilisation du micro. Gestion des autorisations dans les paramètres. | iOS 14+ : Point orange/vert dans la barre d’état lors de l’utilisation du micro/caméra. Rapports de confidentialité des applications. |

| Vérification des autorisations | Paramètres > Applications > Gestion des autorisations. | Réglages > Confidentialité > Micro. |

Une vérification régulière des autorisations s’impose pour protéger vos appareils. Comment procéder concrètement ? Sur Android, direction Paramètres > Applications > Gestion des autorisations. Vous y verrez quelles applications sollicitent le micro. iOS propose un chemin similaire via Réglages > Confidentialité.

Pour aller plus loin, certaines applications spécialisées analysent les autorisations et détectent les comportements anormaux. Ces outils scrutent notamment l’activité réseau. Ils peuvent parfois identifier un enregistrement audio masqué derrière un processus système.

Pour protéger vos appareils, une vérification régulière des autorisations est essentielle.

Mesures de protection et aspects légaux

Pour contrer les risques d’écoute, plusieurs solutions technologiques s’offrent aux utilisateurs. Comment paramétrer son appareil pour restreindre l’accès au micro ?

Des applications de sécurité et certains accessoires physiques permettent d’améliorer la protection des smartphones, notamment pour sécuriser les conversations téléphoniques.

Le RGPD impose un cadre strict concernant la collecte audio. Cette réglementation vise avant tout à protéger les informations personnelles des utilisateurs. Mais que faire en cas d’enregistrement illicite d’appels ?

Les sanctions pour les entreprises fautives peuvent s’avérer lourdes : jusqu’à 20 millions d’euros ou 4% du chiffre d’affaires mondial. En France, les condamnations cumulées dépassent déjà les 500 millions d’euros depuis 2018. Des entreprises comme H&M, Google et Amazon ont déjà été condamnées à des amendes considérables pour non-respect du RGPD.

La collecte de données personnelles par un moyen frauduleux, déloyal ou illicite est passible de cinq ans d’emprisonnement et de 300 000 euros d’amende. Pour les particuliers, connaître ses droits reste primordial. Chaque utilisateur devrait vérifier les paramètres de confidentialité de son appareil et signaler tout usage abusif de ses conversations.

Les téléphones modernes intègrent d’ailleurs des options pour désactiver le micro par défaut sur certaines applications.

Paradoxalement, malgré ces protections légales, certains acteurs continuent de collecter des données vocales à l’insu des propriétaires de smartphones. Une vigilance accrue s’impose donc, tant au niveau des réglages de son appareil que dans le suivi des pratiques des opérateurs et éditeurs d’applications.

Saviez-vous que la sécurité de votre smartphone contre les écoutes indésirables relève d’une vigilance quotidienne ?

Passer régulièrement en revue les autorisations des applications, surveiller les indices d’une éventuelle intrusion et sécuriser vos données font partie des gestes indispensables. Manifestement, protéger sa vie privée numérique nécessite une action rapide – ne tardez pas à mettre en place ces mesures pour préserver votre sérénité.

Protéger sa vie privée numérique exige une action rapide et efficace.

FAQ

Quels sont les recours possibles si je soupçonne une application d'enregistrer mes conversations malgré la désactivation des autorisations du micro ?

Si vous soupçonnez une application d’enregistrer vos conversations malgré la désactivation des autorisations, vérifiez à nouveau les paramètres de confidentialité de votre téléphone pour vous assurer qu’aucune application n’a l’accès au micro sans votre accord. Surveillez attentivement le comportement de l’application suspecte, en particulier l’utilisation des données et la consommation de batterie.

Si vos soupçons persistent, désinstallez l’application et envisagez de porter plainte auprès des autorités compétentes. Un avocat spécialisé dans le droit pénal et les nouvelles technologies pourra vous conseiller sur les recours légaux possibles.

Comment puis-je vérifier si mon opérateur téléphonique a été compromis et pourrait potentiellement divulguer mes données de conversation ?

Il n’existe pas de méthode directe pour vérifier si votre opérateur téléphonique a été compromis. Cependant, surveillez votre consommation de données et vos factures à la recherche d’activités suspectes. Soyez attentif aux tentatives d’arnaque au « SIM swapping ».

En cas de doute, contactez le service client de votre opérateur pour signaler vos préoccupations et demandez des informations sur les mesures de sécurité mises en place. Surveillez attentivement vos comptes bancaires après une fuite de données et changez régulièrement vos mots de passe.

Existe-t-il des outils ou applications open source recommandés pour analyser le trafic réseau de mon téléphone et détecter d'éventuelles transmissions audio suspectes ?

Des outils comme Wireshark et Tcpdump peuvent aider à analyser le trafic réseau pour identifier des transmissions suspectes. Cependant, l’analyse du trafic réseau est complexe et exige des connaissances techniques. La détection de transmissions audio suspectes peut être difficile, car le contenu audio est souvent chiffré.

D’autres outils comme NetFlow Analyzer, OWASP ZAP et QARK peuvent également être utiles, mais nécessitent une configuration supplémentaire pour fonctionner correctement sur un téléphone mobile. Gardez à l’esprit que l’analyse du trafic réseau peut consommer beaucoup de ressources et affecter les performances du téléphone.

Quelles sont les alternatives aux applications populaires qui sont connues pour collecter des données audio, et qui offrent un meilleur respect de la vie privée ?

Pour les lecteurs audio, Vinyl Music Player et Vanilla Music sont de bonnes alternatives. Pour la messagerie, Signal est une alternative plus respectueuse de la vie privée à WhatsApp, tout comme Olvid et Skred. DuckDuckGo et Qwant sont des moteurs de recherche respectueux de la vie privée.

Il est conseillé de lire les politiques de confidentialité des applications avant de les télécharger et de limiter les autorisations accordées aux applications au strict nécessaire pour leur fonctionnement. Supprimer régulièrement les applications inutilisées est également une bonne pratique.

Quels sont les risques liés à l'utilisation de réseaux Wi-Fi publics en termes d'écoute potentielle de mes conversations téléphoniques via des applications VoIP ?

L’utilisation de réseaux Wi-Fi publics pour des conversations VoIP présente des risques de sécurité car ces réseaux sont souvent ouverts et non sécurisés, facilitant l’interception des données. Les données transitant par ces réseaux peuvent être facilement interceptées, compromettant les informations personnelles et l’identité numérique.

Pour sécuriser les communications téléphoniques sur les réseaux Wi-Fi publics, utilisez un VPN pour chiffrer les données. Assurez-vous que les sites web utilisent le protocole SSL et activez le pare-feu de votre appareil.

Comment puis-je chiffrer mes appels téléphoniques pour empêcher l'interception de mes conversations par des tiers ?

Pour chiffrer vos appels téléphoniques et empêcher l’interception, utilisez des applications de messagerie sécurisée qui offrent un chiffrement de bout en bout pour les appels vocaux, comme Signal. D’autres applications comme WhatsApp, Facebook Messenger et Threema proposent également des options de chiffrement.

Vous pouvez également utiliser la téléphonie IP avec chiffrement via un protocole comme SRTP. Pour que le chiffrement fonctionne, les deux interlocuteurs doivent utiliser la même application ou le même protocole de chiffrement. Certains smartphones offrent une option de chiffrement de l’appareil dans les paramètres de sécurité.