La sécurité d’un site internet est devenue une préoccupation majeure pour les propriétaires de sites web, qu’ils soient professionnels ou particuliers.

Face aux menaces croissantes de piratage et de vol de données, il est crucial de mettre en place des mesures de protection adaptées.

Ce guide vous présente les meilleures pratiques et outils pour renforcer la sécurité de votre site internet et protéger vos données sensibles.

Les bases de la sécurisation d'un site internet

Dans le paysage numérique actuel, assurer la sécurité de son site internet apparaît comme une impérieuse nécessité. Les principales mesures à prendre dans ce sens concernent entre autres :

- La sauvegarde régulière dudit site ;

- L’installation sur ce dernier d’un certificat SSL ;

- La protection du mot de passe de connexion du site;

- La mise à jour du CMS et la protection du serveur ;

- La définition des droits spécifiques pour les comptes utilisateurs ;

- La vérification de la fiabilité des outils tiers ;

- La réalisation des audits de sécurité permanents ;

- La formation régulière des collaborateurs, etc.

Telles sont les mesures qui permettent en priorité d’assurer la sécurité d’un site web.

Choisir un hébergeur sécurisé : la première ligne de défense

Parmi les premières lignes de défense, il y’a l’hébergeur web. Le choix de ce dernier doit se faire sur la base des critères suivants :

- Les performances de l’hébergeur (vitesse de téléchargement notamment) ;

- Les ressources de l’hébergeur web (bande passante et stockage) ;

- La technologie mise en œuvre (pile logicielle) ;

- La politique de sécurité (application des correctifs, installation des pare-feu, protection contre les attaques DDos…) ;

- L’emplacement de l’hébergeur (un ou plusieurs emplacements des data centers) ;

- La politique prix de la marque ;

- L’assistance et support ;

- L’adaptabilité du trafic et la mise en cache ;

- Les options facultatives.

C’est en considérant ces éléments que le choix d’un hébergeur sécurisé peut se faire.

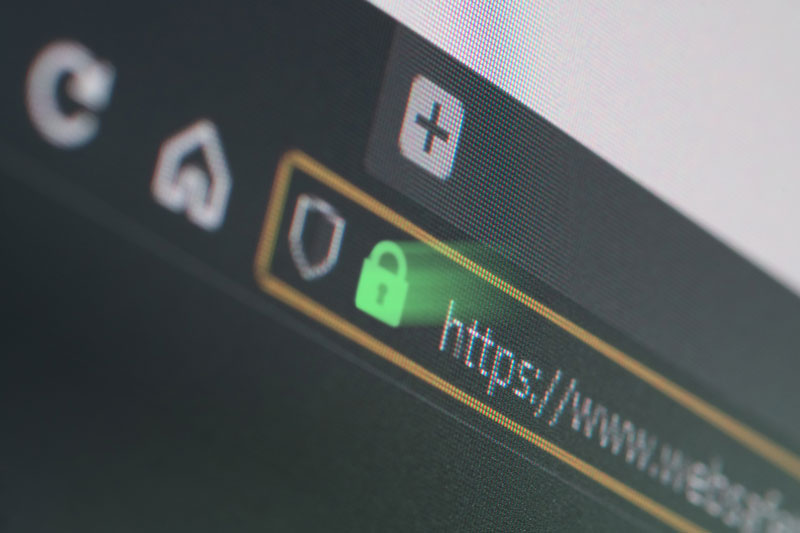

Protocole HTTPS et certificats SSL : sécuriser les communications

En matière de sécurité des sites web, la sécurité des communications entre le site et son serveur est importante. Les certificats SSL et le protocole HTTPS doivent être travaillés en priorité.

La combinaison du protocole HTTPS et du protocole de cryptage SSL permet de garantir que les données envoyées par l’internaute, une fois reçues par le serveur du site, restent confidentielles.

En plus de l’intégrité des données qui est à l’abri des menaces, le certificat permet de vérifier l’identité et l’authenticité du site. Enfin, ces protocoles répondent à une exigence réglementaire.

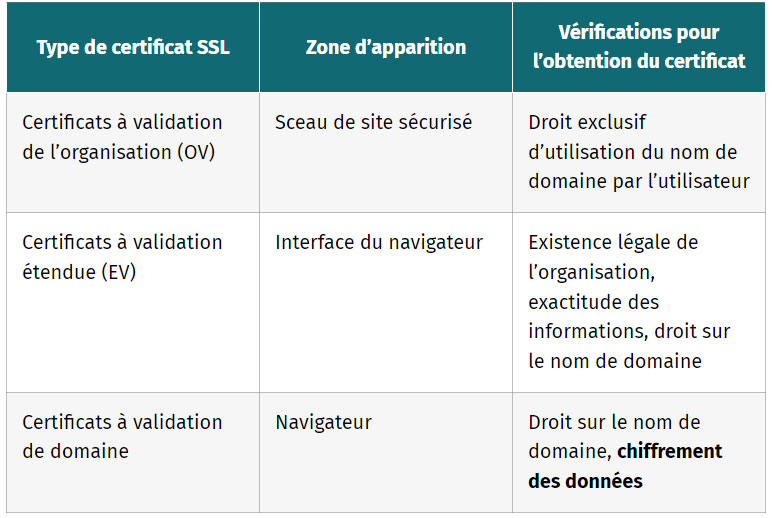

Relativement aux certificats SSL, on en distingue 3 types :

| Type de certificat SSL | Zone d’apparition | Vérifications pour l’obtention du certificat |

|---|---|---|

| Certificats à validation de l’organisation (OV) | Sceau de site sécurisé | Droit exclusif d’utilisation du nom de domaine par l’utilisateur |

| Certificats à validation étendue (EV) | Interface du navigateur | Existence légale de l’organisation, exactitude des informations, droit sur le nom de domaine |

| Certificats à validation de domaine | Navigateur | Droit sur le nom de domaine, chiffrement des données |

Gestion des mots de passe et authentification renforcée

Comme l’authentification, les mots de passe sont aujourd’hui des clés de sécurité d’accès aux services et ressources numériques. Pour une gestion efficace des mots de passe, voici des bonnes pratiques à adopter :

- L’utilisation d’un mot de passe suffisamment long, complexe et impossible à deviner ;

- Le changement des pots de passe par défaut pour les services utilisés ;

- La création et l’utilisation d’un mot de passe pour chaque compte ;

- Le choix d’un gestionnaire de mots de passe et le changement des mots de passe en cas de doute ;

- La protection des mots de passe loin des regards indiscrets, loin des ordinateurs partagés ;

- L’activation de la double authentification dès que l’opportunité se présente, etc.

Autant de pratiques qui permettent de limiter votre vulnérabilité aux attaques.

Mise à jour régulière : la clé d'une sécurité durable

Pour parvenir à une sécurité durable d’un site internet, il est important de procéder à des mises à jour du logiciel.

Sur le plan logiciel, les mises à jour répondent à plusieurs objectifs. Elles permettent de bénéficier de nouvelles fonctionnalités et des corrections aux problèmes existants (pannes, bogues). En effet, les concepteurs font évoluer régulièrement les antivirus et logiciels.

Le site internet d’une organisation est fait pour être en contact direct avec le public. Avec une empreinte technologique plus importante et des clients qui dépendent de la fiabilité, les mises à jour offrent une couche supplémentaire de confiance pour l’entreprise et ses clients. A défaut de configurer les paramètres de mise à jour automatique, il est utile de veiller régulièrement.

Pour parvenir à une sécurité durable d’un site internet, il est important de procéder à des mises à jour du logiciel.

Comment mettre en place un pare-feu efficace ?

La protection des sites internet contre les menaces cybernétiques et les accès non-autorisés passe également par les pares-feux. Il en existe plusieurs types, chacun ayant une configuration particulière.

Le pare-feu d’application web (WAF) est le principal pare-feu conçu pour la protection des applications web. Il inspecte le trafic HTTP/HTTPS et bloque les actions malveillantes. Sa configuration se fait par une personnalisation des règles de sécurité en vue de leur correspondance au profil de l’application.

Le pare-feu de filtrage de paquet est celui qui inspecte les paques de données du réseau. Pour sa configuration la mise à jour régulière des ACL garantit l’autorisation du seul trafic légitime.

On distingue également le pare-feu à inspection d’état qui examine les en-têtes de paquets et les connexions actives. Pour sa configuration, l’accent est mis sur les délais d’expiration des connexions et leur état.

Quant au pare-feu de nouvelle génération, il intègre de fonctionnalités supplémentaires comme la sensibilisation aux applications, et la prévention des intrusions.

La mise a jour des signatures IPS et l’inspection SSL sont essentielles dans sa configuration.

Le pare-feu Proxy enfin sert d’intermédiaire entre internet et les utilisateurs finaux. Pour sa configuration, il suffit de mettre en place une authentification robuste.

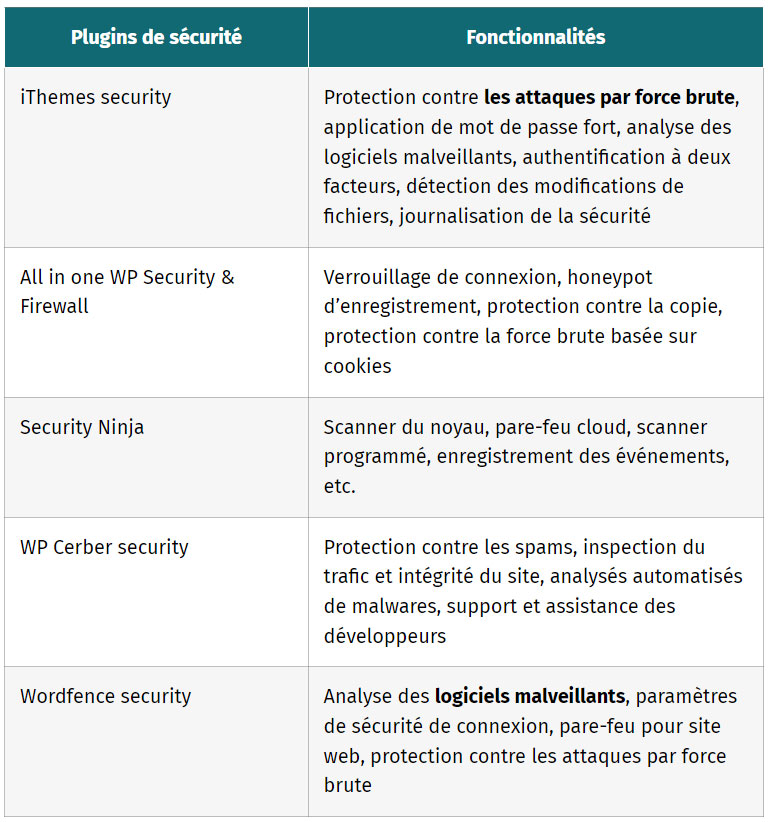

Les plugins et extensions de sécurité : renforcer la protection de votre site

Renforcer la protection d’un site web peut se faire par des plugins et extensions de sécurité proposés par les plateformes. Sur WordPress qui abrite des milliers de sites, voici les meilleurs plugins de sécurité proposés :

| Plugins de sécurité | Fonctionnalités |

|---|---|

| iThemes security | Protection contre les attaques par force brute, application de mot de passe fort, analyse des logiciels malveillants, authentification à deux facteurs, détection des modifications de fichiers, journalisation de la sécurité |

| All in one WP Security & Firewall | Verrouillage de connexion, honeypot d’enregistrement, protection contre la copie, protection contre la force brute basée sur cookies |

| Security Ninja | Scanner du noyau, pare-feu cloud, scanner programmé, enregistrement des événements, etc. |

| WP Cerber security | Protection contre les spams, inspection du trafic et intégrité du site, analysés automatisés de malwares, support et assistance des développeurs |

| Wordfence security | Analyse des logiciels malveillants, paramètres de sécurité de connexion, pare-feu pour site web, protection contre les attaques par force brute |

Sauvegardes régulières : votre filet de sécurité en cas de problème

Dans le numérique, la sauvegarde régulière constitue un filet de sécurité indispensable en cas de problème. Les données étant la base de toute activité dans le digital, leur perte peut avoir des conséquences catastrophiques. Les meilleurs pratiques en matière de sauvegarde consistent à :

- Mettre sur pied une politique de sauvegarde en identifiant les données critiques pour l’activité web ;

- Multiplier les médias de sauvegarde ;

- Opter pour des mots de passe forts ;

- S’assurer que les actions de sauvegarde sont opérationnelles ;

- Procéder à la sauvegarde régulière des données;

- Opter pour une sauvegarde fiable, accessible en cas de besoin suivant la règle 3-2-1-1-0 ;

- Tester régulièrement les sauvegardes et limiter les erreurs ;

- Prévoir une procédure d’isolation d’urgence du système en cas d’attaque, etc.

Tels sont les pratiques à adopter pour une sauvegarde efficace.

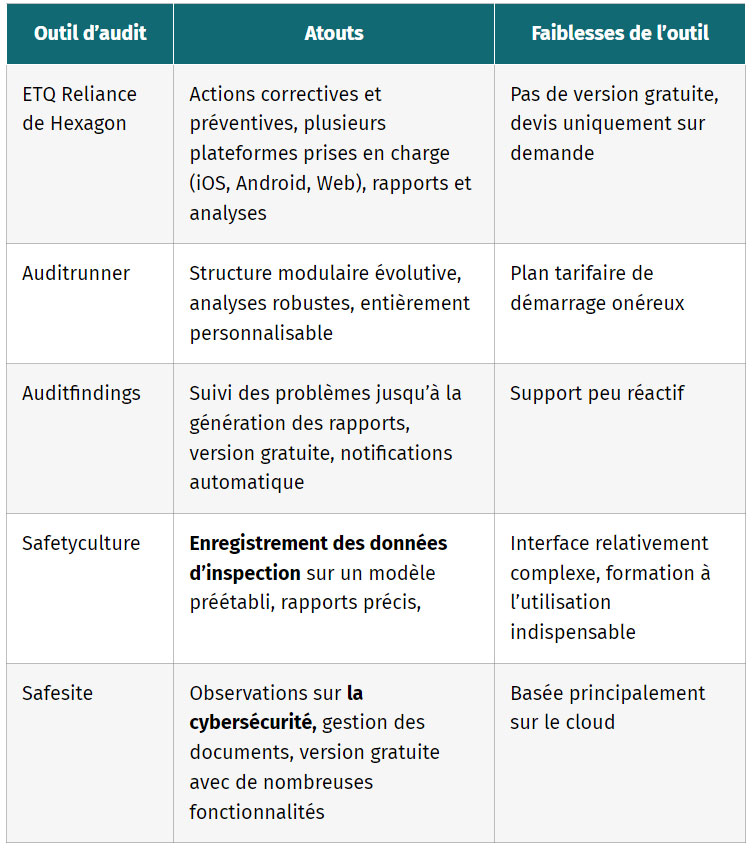

Audit de sécurité : identifier et corriger les failles

Assurer la sécurité d’un site web exige des audits réguliers qui permettent d’identifier et de corriger d’éventuelles failles.

N’hésitez pas à parcourir notre guide complet sur l’audit de sécurité d’un site internet. En attendant, voici déjà quelques outils disponibles pour les audits de sécurité :

| Outil d’audit | Atouts | Faiblesses de l’outil |

|---|---|---|

| ETQ Reliance de Hexagon | Actions correctives et préventives, plusieurs plateformes prises en charge (iOS, Android, Web), rapports et analyses | Pas de version gratuite, devis uniquement sur demande |

| Auditrunner | Structure modulaire évolutive, analyses robustes, entièrement personnalisable | Plan tarifaire de démarrage onéreux |

| Auditfindings | Suivi des problèmes jusqu’à la génération des rapports, version gratuite, notifications automatique | Support peu réactif |

| Safetyculture | Enregistrement des données d’inspection sur un modèle préétabli, rapports précis, | Interface relativement complexe, formation à l’utilisation indispensable |

| Safesite | Observations sur la cybersécurité, gestion des documents, version gratuite avec de nombreuses fonctionnalités | Basée principalement sur le cloud |

Protection contre les attaques par déni de service (DDoS)

Les attaques par déni de service distribué (DDoS) font partie des plus connues par les administrateurs de sites web. Pour les prévenir et les combattre voici quelques mesures à prendre :

- Configurer de manière restrictive les logiciels pour empêcher l’exécution de programmes non répertoriés dans une liste blanche ;

- Suivre les consommations de ressources (bande passante, charge CPU, etc.) ;

- Utiliser un pare-feu qui peut être configuré pour filtrer du trafic en fonction du protocole de transport, des ports ou des adresses IP de la source ;

- Utiliser un logiciel de gestion des correctifs de sécurité et procéder à des mises à jour régulières ;

- Segmenter le réseau pour faciliter l’isolement de certains sous-réseaux ou serveurs en cas d’attaque ;

- Opter pour des doublons des ressources informatiques de base situés sur différents sites géographiques ;

- Mettre en place des moyens de secours (systèmes de sauvegarde et de récupération des données notamment) ;

- Faire recours à un Content Delivery Network (CDN) qui intègre des outils de protection anti-DDoS ;

- Désactiver ou désinstaller les composants du système informatique non utilisés, etc.

Ces mesures doivent être complétées par des contrôles réguliers et une externalisation de la protection contre les attaques.

Sécurisation des formulaires et protection contre le spam

Sur les sites internet, les formulaires sont généralement utilisés par les cyber-délinquants pour effectuer leurs attaques. Pour sécuriser ces derniers et lutter contre les spams, il est utile de :

- Restreindre les téléchargements de fichiers et les types de documents ;

- Opter pour des défis de vérifications (Captcha par exemple) ;

- Chiffrer les données envoyées via formulaire par le plus haut niveau de chiffrement ;

- Ne demander que les informations utiles dans le formulaire ;

- Solliciter toujours de la part de l’utilisateur un consentement pertinent pour toute donnée ;

- Masquer les informations sensibles (mot de passe, numéro de sécurité sociale, carte de crédit…) lorsqu’elles sont saisies ;

- Encourager les utilisateurs à opter pour des mots de passe forts, etc.

Toutes ces mesures doivent être complétées par une surveillance et un suivi des activités des formulaires.

Formation et sensibilisation : impliquer toute l'équipe dans la sécurité

Dans une politique de sécurité de site web, il est important de mettre un point d’honneur sur la formation et la sensibilisation du personnel qui au quotidien est impliqué dans la vie du site.

Quelle que soit la taille de l’entreprise propriétaire du site web, il est utile de former ses équipes à la sécurité informatique par des conférences, des séminaires, des cours et des simulations de phishing.

Les différents contenus abordés dans ces formations permettent à l’entreprise à long terme de sécuriser les locaux et réseaux, de maintenir les données des clients en sécurité, de protéger les identifiants et informations de connexion, de faire des économies d’argent et surtout de maintenir sa réputation digitale.

Les erreurs de sécurité les plus courantes à éviter

- Manquer une politique de sécurité formelle ;

- Négliger la sécurité mobile lorsque les appareils mobiles sont utilisés dans le cadre du travail ;

- Manquer de plan d’intervention en cas d’incident informatique;

- Sous-estimer le paysage des menaces au regard de la taille de l’entreprise et de son site ;

- Reléguer au second plan la formation des employés à la cybersécurité ;

- Utiliser des mots de passe faibles et sur plusieurs comptes ;

- Ne pas maintenir les logiciels et systèmes d’exploitation à jour;

- Ne pas accorder d’importance au plan de sauvegarde des données ;

Gestion des droits d'accès : le principe du moindre privilège

Une politique de gestion des droits d’accès est un élément crucial de la stratégie de sécurité informatique globale d’une organisation.

Pour mettre en place un processus de gestion des accès, il est utile en amont de définir le rôle de chaque collaborateur dans ledit processus, question de savoir qui doit avoir accès à quoi suivant ses obligations professionnelles.

Chacun d’entre eux doit ensuite être sensibilisé sur les comportements à risques qui mettent en péril les données. Les différents acteurs utilisateurs (employés et prestataires externes) doivent être référencés et les différents comptes listés de manière exhaustive.

Pour être complète cette mise place doit être suivie d’un travail continu de contrôle régulier en ce qui concerne les habilitations et les comptes.

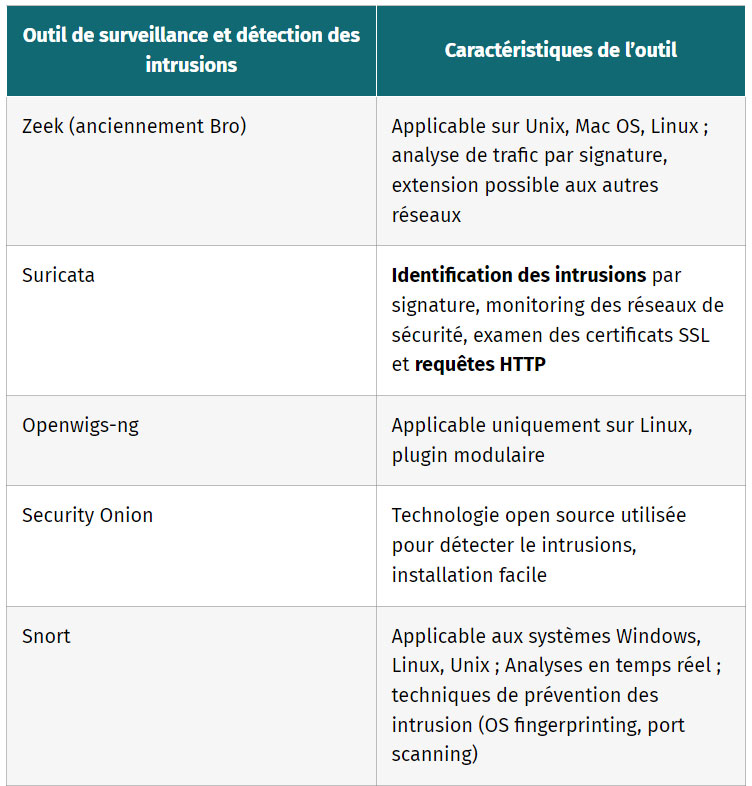

Surveillance et détection des intrusions

Les sites web sont exposés aux intrusions qui peuvent cependant être détectées grâce aux outils décrits dans ce tableau :

| Outil de surveillance et détection des intrusions | Caractéristiques de l’outil |

|---|---|

| Zeek (anciennement Bro) | Applicable sur Unix, Mac OS, Linux ; analyse de trafic par signature, extension possible aux autres réseaux |

| Suricata | Identification des intrusions par signature, monitoring des réseaux de sécurité, examen des certificats SSL et requêtes HTTP |

| Openwigs-ng | Applicable uniquement sur Linux, plugin modulaire |

| Security Onion | Technologie open source utilisée pour détecter le intrusions, installation facile |

| Snort | Applicable aux systèmes Windows, Linux, Unix ; Analyses en temps réel ; techniques de prévention des intrusion (OS fingerprinting, port scanning) |

Plan d'action en cas de violation de sécurité

Lorsqu’on est présent sur le web, il est possible de faire face à un incident de violation de sécurité des données. En cas de détection d’une telle menace, voici la démarche à suivre :

- Alerter dans l’immédiat le service informatique ou une entreprise de sécurité numérique ;

- Isoler les systèmes concernés en coupant les connexions au réseau local ;

- Mettre sur pied une équipe de gestion de crise

- Enregistrer les événements et préserver les preuves de l’incident (qui vont servir d’enseignement et de traces pour les enquêteurs) ;

- Mettre en place des solutions de secours ;

- Saisir l’assureur et déposer une plainte en cas d’infraction ;

- Informer de manière transparente les clients, les collaborateurs, les partenaires et autres interlocuteurs pertinents ;

- Évaluer les mesures prises et à prendre pour éviter d’aventure ce type d’incident.

Ressources et outils gratuits pour améliorer la sécurité de votre site

Pour améliorer la sécurité d’un site web, il existe aujourd’hui sur internet plusieurs outils gratuits

- Les scanners de vulnérabilités XSS et injection SQL dans les sites à l’instar de Netsparker et Acunetix ;

- Les outils de sécurité numérique complète comme AppTrana

- Les outils de détection des vulnérabilités et menaces comme Google Cloud et Cloudfare ;

- Les applications de cloud computing sécurisée telles que Netskope et Orca Security ;

- Les outils d’identification des vulnérabilités avant les pirates comme FractalScan ;

- Les solutions logicielles de surveillance et de sécurité informatique comme ServicePilot ;

- Les applications automatisées de détection de bots adaptée aux sites web et aux applications mobiles comme DataDome, etc.

Ces différents outils permettent de surveiller de larges réseaux de données et de garantir la sécurité des sites web.

Conformité RGPD : protéger les données personnelles de vos utilisateurs

Pour toute entreprise détentrice d’un site web, protéger les données personnelles de ses utilisateurs est une nécessité.

La protection des données personnelles est une exigence du règlement général sur la protection des données (RGPD).

Pour être conforme audit règlement, chaque site web doit satisfaire à certaines exigences.

Ce dernier doit afficher obligatoirement les informations comme le responsable du traitement des données sur le site (Data Protection officer), les données collectées (de navigation, de contact et d’identification), la finalité du traitement réservé aux données, les tiers qui peuvent bénéficier des données et leur transfert hors Union Européenne, la conservation des données, les cookies.

Le site doit obtenir le consentement des utilisateurs et protéger les données contre les risques de perte et d’utilisation illicite.

N’hésitez pas à lire notre guide : « Comment rendre mon site Web RGPD friendly« .